La tarjeta SIM es uno de los elementos más seguros de nuestros móviles, y permite a los operadores identificarnos y darnos acceso a su red. Sin embargo, un grupo de investigadores ha puesto en entredicho su seguridad, ya que afirman que hay una vulnerabilidad crítica en nuestras tarjetas SIM que permite a un atacante remoto hackear móviles y espiarnos tan sólo enviando un SMS.

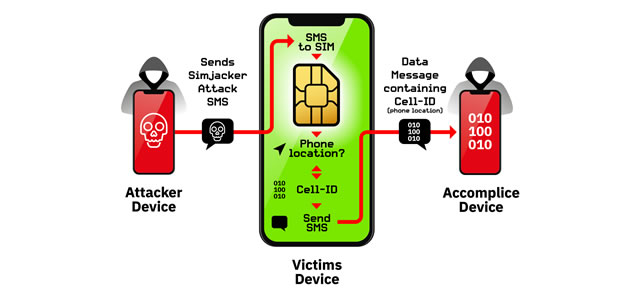

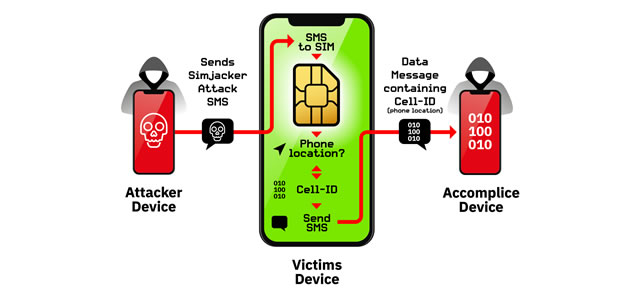

La vulnerabilidad ha sido bautizada como SimJacker, y ataca a una parte del software llamada S@T Browser (SIMalliance Toolbox Browser), una herramienta de la tarjeta SIM que se usa por multitud de operadores en al menos 30 países de todo el mundo. Esta herramienta añade diversas funcionalidades para los operadores, pudiendo gestionar servicios, suscripciones u otros servicios. Para operar, contiene una serie de instrucciones, como enviar un mensaje corto, establecer una llamada, lanzar el navegador, ejecutar un comando o enviar datos, los cuales pueden ser activados enviando un SMS al dispositivo. Gracias a ello, un atacante tiene un entorno de ejecución a su disposición para ejecutar los comandos.

Además, los investigadores han descubierto que una empresa que trabaja con gobiernos de todo el mundo se ha estado aprovechando de la vulnerabilidad por lo menos durante los dos últimos años para tareas de vigilancia y espionaje a usuarios de todo el mundo.

Para aprovecharse de la vulnerabilidad, tan sólo es necesario un módem GSM de 10 dólares para, mediante el envío de un simple SMS, realizar todo tipo de actividades maliciosas. Entre ellas encontramos, obtener la ubicación de un dispositivo y su IMEI, suplantar la identidad del emisor de un SMS, enviar estafas de números premium por SMS, forzar la llamada al número que ellos quieran, abrir un enlace malicioso en el navegador de un usuario, hacer ataques DDoS, reproducir un sonido en el móvil, desconectar la tarjeta, u obtener información del móvil como el idioma usado, tipo de conexión, nivel de batería, etc. Básicamente, hacer cualquier cosa que pueda modificar la SIM.

Lo peor de todo esto es que el usuario no puede saber en ningún momento que está siendo objeto de este ataque ni qué información se le ha podido robar, además de afectar a todos los móviles del mercado que usen tanto tarjeta SIM física (de cualquier tamaño) como eSIM, ya que la función está presente en todas las tarjetas de hace décadas. La especificación de las tarjetas SIM lleva desde 2009 sin actualizarse.

El ataque funciona tan bien porque se aprovechaba de una serie de interfaces complejas y herramientas ocultas, lo que demuestra que los operadores no pueden depender de las tecnologías actuales para defenderse. Además, al haberse hecho pública la vulnerabilidad, serán más hackers los que intenten aprovecharse de ella.

La GSMA ya tiene todos los datos de la vulnerabilidad, y la SIMalliance ha reconocido la vulnerabilidad y ha recomendado que los fabricantes de tarjetas SIM incluyan modificaciones en los mensajes push de S@T. Los operadores pueden mitigar la vulnerabilidad introduciendo un proceso para analizar y bloquear mensajes sospechosos que utilicen comandos S@T. Los usuarios lo único que pueden hacer es pedir una SIM nueva que proteja ante esto, pero no sabemos ni siquiera si llegarán a implementarse los cambios en el corto plazo.

Copyright © 2018 by idescpu ® - Engine by idescpu.co